Google は 2025 年 12 月 8 日(米国時間)、Chrome ブラウザに導入予定の「Gemini のエージェント機能(Agentic Capabilities)」を安全に運用するため、Chrome の AI エージェント向けの新しいセキュリティ機能を公開しました。

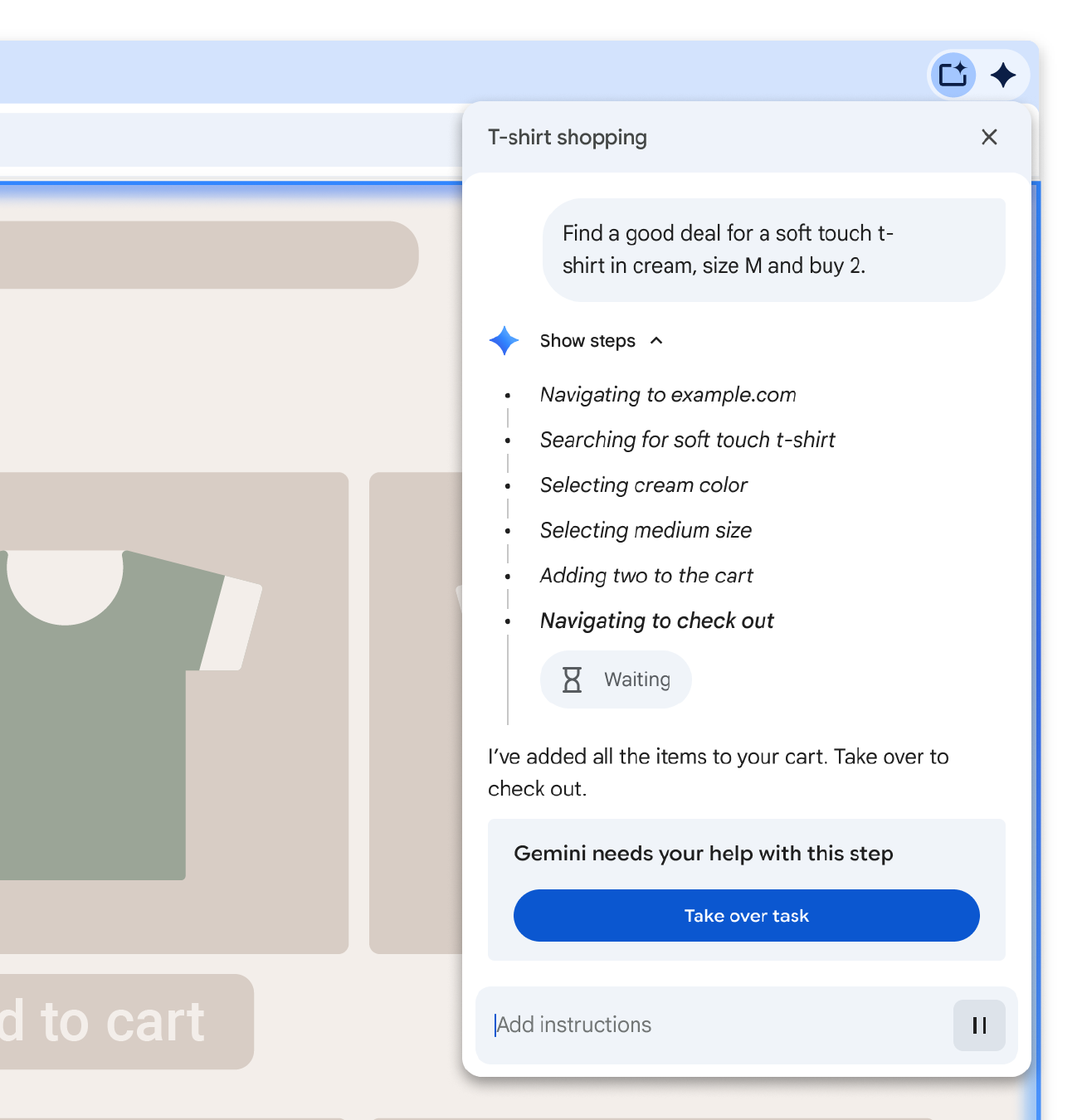

AI がユーザーの指示に基づき Web ブラウジングやクリック、入力などを自律的に行うようになる一方で、AI ならではの新しい脅威も想定されます。

今回の発表では、それらに対応するための多層的な防御の仕組みが詳しく説明されています。

エージェント機能に特有の脅威:間接プロンプトインジェクション

エージェントが Web 上の情報を読み取り実行する場合、攻撃者が仕込んだ隠れた命令によって AI が意図しない操作をしてしまう「間接プロンプトインジェクション(Indirect Prompt Injection)」が大きなリスクになります。

この攻撃は、悪意ある Web サイトの文章、iframe 内のサードパーティコンテンツ、さらにはユーザー生成レビューなどに紛れた命令を、AI が「正しいリクエスト」として誤って解釈してしまう点が特徴です。その結果、ユーザーの意図しない金融取引の開始や、別サイトへのデータ送信といった被害が想定されます。

Layered Defense とは

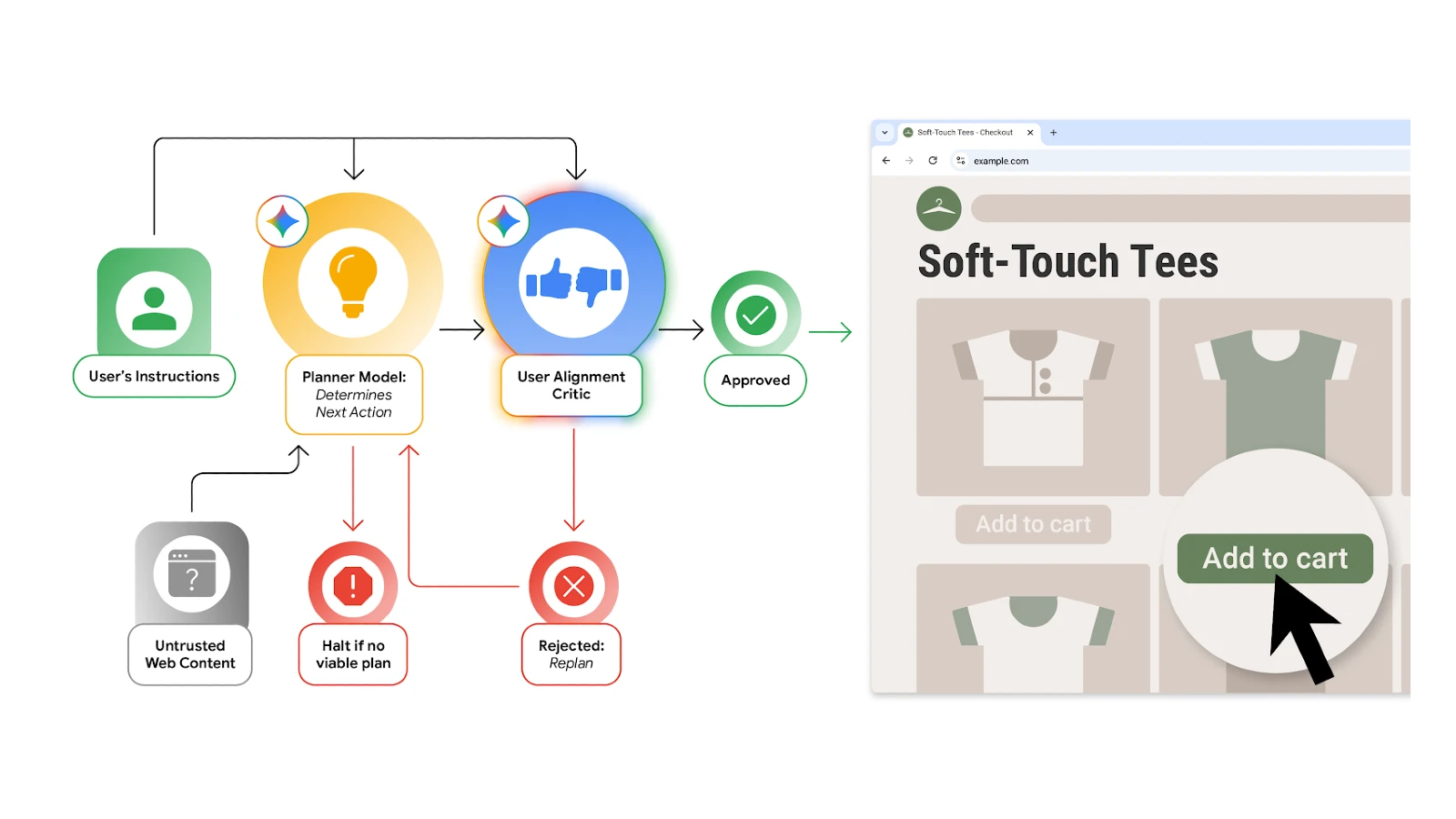

こうした脅威に対処するため、Google が構築したのが「Layered Defense(多層防御)」です。この仕組みには、次の 4 つのコンポーネントが含まれています。

User Alignment Critic によるアクションの安全確認

最初の防御層となるのが、Gemini とは独立したモデルである User Alignment Critic です。

これはエージェントが実行しようとしているアクションを事前に評価し、ユーザーのゴールと一致していない場合は自動的に拒否します。

また、このモデルが Web コンテンツそのものではなく アクションのメタデータのみを参照するため、信頼できないサイトからの汚染を受けにくい設計となっています。

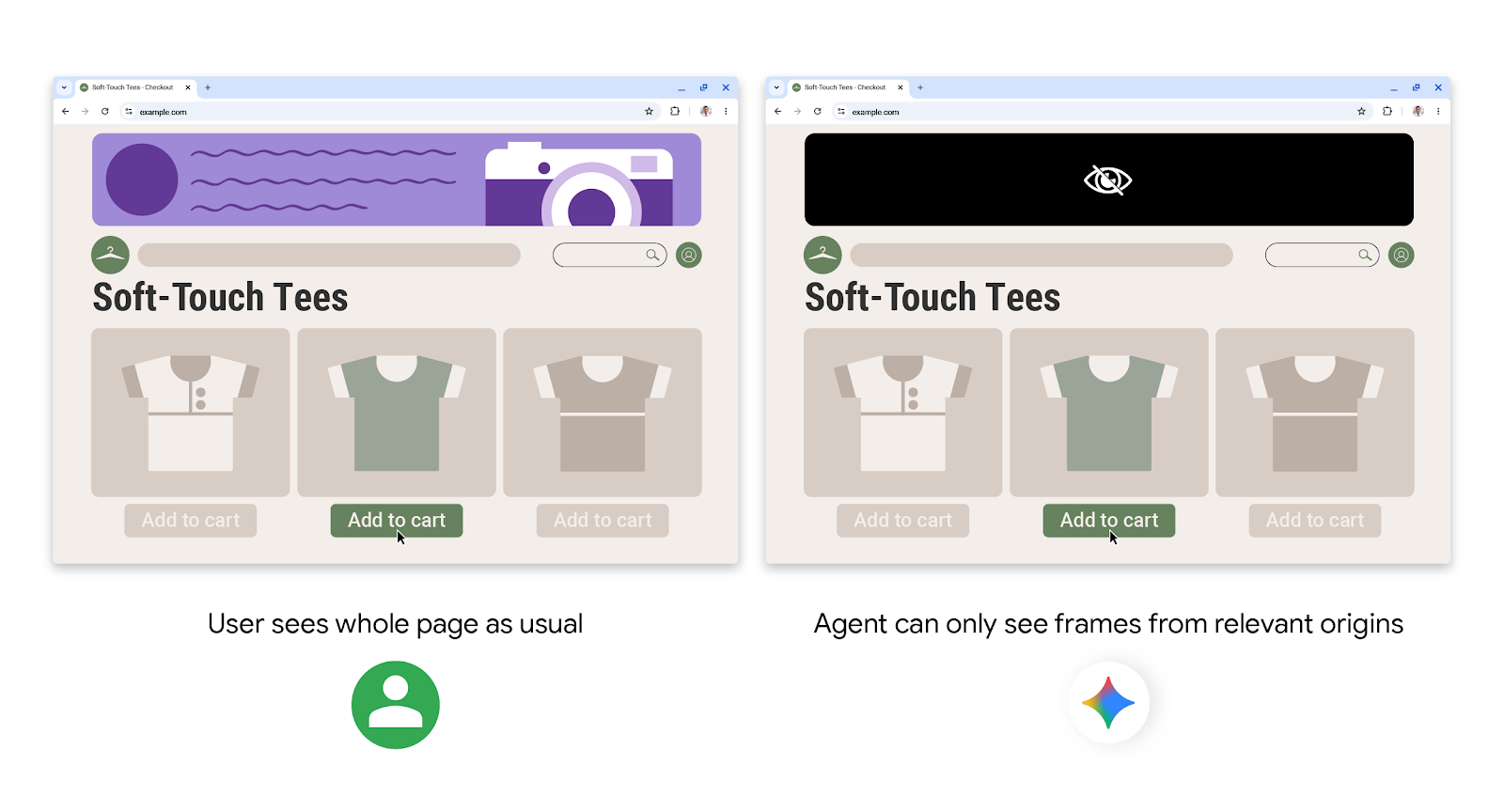

Agent Origin Sets による操作可能範囲の制御

Chrome の「サイト分離(Site Isolation)」を拡張する形で、エージェントが操作できる Web オリジンを厳密に管理します。

エージェントがアクセスできるサイトは次の 2 種類に分類されます。

- Read-only origins:読み取りのみ許可

- Read-writable origins:読み取りに加え、クリック・入力といったアクションが可能

これにより、仮にエージェントが攻撃を受けても、無関係なサイトへの遷移やクロスサイト間でのデータ流出を防ぐ仕組みになっています。

重要操作では必ずユーザー確認を要求

ユーザーが不利になる行動を AI が勝手に進めることを防ぐため、Chrome は以下の操作で強制的にユーザー確認を挟みます。

- 銀行や医療情報など、機密性の高いサイトへの移動

- Google パスワードマネージャーを使うサイトでのサインイン

- 購入確定、支払い、メッセージ送信など、結果を伴うアクション

エージェントの操作内容は「work log」として透明性高く提示され、ユーザーはいつでも一時停止・停止が可能です。

リアルタイム検出と自動レッドチーミング

さらに、ページ内の間接プロンプトインジェクションを検出する分類器がリアルタイムで動作します。

Google はセーフブラウジングに加え、攻撃を模したサンドボックス環境を自動生成して継続的に防御能力を検証する仕組みも運用しています。

研究者・開発者向け:VRP の対象にエージェント機能を追加

今回の発表に伴い、Chrome の脆弱性報奨金プログラム(VRP)も更新されました。

エージェント機能に関連する脆弱性が正式に対象として明記され、重大なセキュリティ境界の突破が確認された場合には 最大 20,000 ドル(約 300 万円) が支払われます。

まとめ

Gemini による自律的な Web 操作は大きな利便性が提供される一方で、AI 特有の攻撃リスクも生まれます。

Google の新しいセキュリティアーキテクチャは、こうした課題を多層防御で抑え込み、ユーザーにとって安心してエージェントを利用できる環境を整えるものです。

Chrome では今後も透明性と制御性を重視した設計が続けられる見込みで、Gemini のエージェント機能がより安全に普及していくことが期待されます。