Android デバイスにおいて、悪意のあるアプリが他のアプリの画面に表示された情報を盗み見ることが可能になる、新たな脆弱性「Pixnapping」が研究者グループによって報告されました。

この脆弱性は特別な権限を持たないアプリからでも実行でき、二要素認証(2FA)コードなどの機密情報が漏洩する恐れがあります。Google は深刻度を「高」と評価し、12 月のセキュリティアップデートで追加修正を予定しています。

脆弱性「Pixnapping」とは

Pixnapping は、悪意のあるアプリが Android の API とハードウェアのサイドチャネルを悪用し、他のアプリやウェブサイトによって表示されている画面上のピクセル情報を不正に取得する新しいクラスの攻撃です。

この攻撃は、悪意のあるアプリが他のアプリのスクリーンショットを密かに撮影するようなものです。特別な権限を必要としないため、ユーザーが気づかないうちに攻撃が実行される可能性があります。

研究チームは、この手法によって Gmail や Google アカウント、Signal、Venmo、Google マップなどのアプリから機密情報を復元できることを実証しています。特に Google Authenticator に対しては、ユーザーに攻撃を隠しながら 30 秒未満で 2FA コードを盗むことが可能でした。

影響を受けるデバイスと情報

研究では、以下のデバイスで Pixnapping 攻撃が実証されています。

- Google Pixel 6

- Google Pixel 7

- Google Pixel 8

- Google Pixel 9

- Samsung Galaxy S25

これらは Android 13 から 16 までのバージョンでテストされました。他の Android デバイスも、攻撃の根幹となる仕組みを備えているため、影響を受ける可能性があります。

攻撃によって盗まれるのは、チャットメッセージや 2FA コード、メールの内容など、アプリが開かれた際に画面上に表示される情報です。一方で、画面に表示されない内部データ(例: 保存されている秘密鍵など)は対象外とされています。

攻撃の仕組み

Pixnapping は、主に次の 3 つのステップで実行されます。

- ターゲットアプリの呼び出し: 悪意のあるアプリが Android の Intent 機能を使って Google Authenticator などのターゲットアプリを起動し、機密情報を画面に描画させます。

- ピクセルへのグラフィック操作: ターゲットアプリが表示した機密情報(例: 2FA コードの数字)のピクセルに対して、Android のウィンドウブラー API などを利用してグラフィック操作を行います。

- サイドチャネルによる情報の窃取:「GPU.zip」と呼ばれる GPU のハードウェアサイドチャネルを利用し、描画時間のわずかな差を測定します。ピクセルの色によって描画時間が異なるため、この差を解析してピクセル情報を特定します。

この手法を繰り返すことで、画面の一部に表示されたピクセル情報を再構築し、OCR(光学文字認識)を用いて元のテキストを復元します。

Google の対応と今後の修正スケジュール

この脆弱性は 2025 年 2 月に研究者から Google に報告され、同年 7 月には CVE 番号「CVE-2025-48561」が割り当てられました。

Google は深刻度を「高(High)」と評価し、9 月の Android セキュリティアップデートで最初の修正パッチをリリースしました。しかし、その後研究チームによってパッチを回避する新たな手法が発見されたことから、Google は 12 月のセキュリティアップデートで追加の修正を実施予定と The Register にコメントしています。

なお、現時点でこの脆弱性を悪用した攻撃は確認されておらず、Google Play の検出システムでも関連する悪意のあるアプリは見つかっていません。

関連する「アプリリストバイパス」脆弱性

Pixnapping の研究過程で、インストール済みアプリの一覧を権限なしで特定できる「アプリリストバイパス」脆弱性も発見されています。

これはユーザーの利用傾向をプロファイリングする目的で悪用される可能性がありますが、Google はこの問題を「対応不可(Infeasible)」として修正しない方針を示しています。

ユーザーができる対策

Pixnapping が実際に悪用されているという証拠はありませんが、基本的なセキュリティ対策を徹底することが重要です。

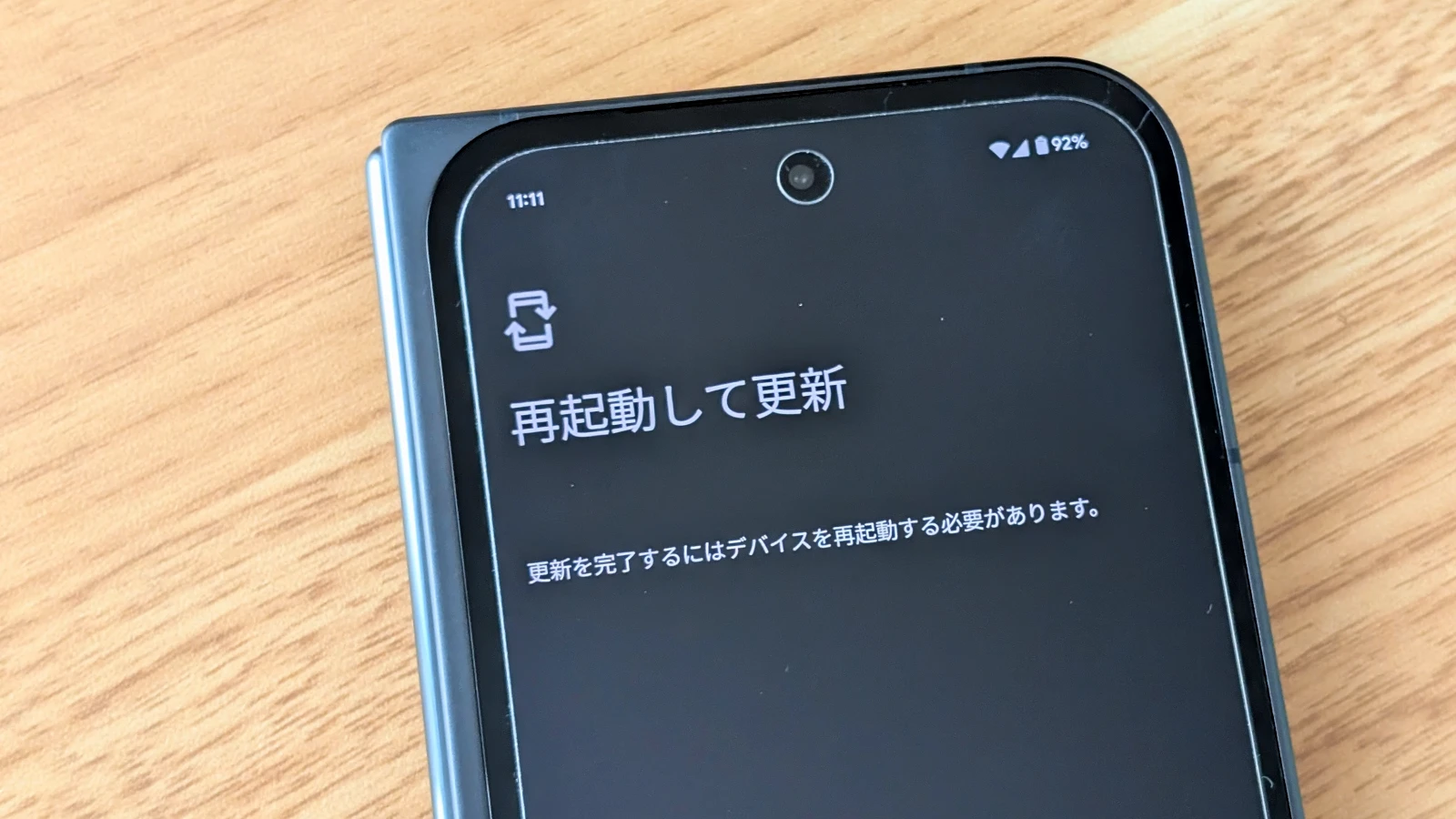

- セキュリティアップデートをすぐに適用する

お使いのデバイスで提供される Android のセキュリティパッチは、できるだけ早くインストールしてください。特に 12 月のアップデートは重要です。 - 信頼できる提供元からアプリをインストールする

Google Play ストアなど、公式のアプリストアを利用し、不明な提供元の APK ファイルはインストールしないでください。 - アプリの評判を確認する

公式ストアからインストールする場合でも、開発元の信頼性やレビューを確認し、怪しい挙動のあるアプリは避けましょう。

まとめ

新たに発見された脆弱性「Pixnapping」は、特別な権限なしに画面上の情報を盗み見る可能性があり、Pixel デバイスを含む複数の Android 端末が影響を受けることが確認されています。

Google はこの問題の修正に取り組んでおり、12 月のアップデートで追加パッチが提供される予定です。

ユーザーは今後のセキュリティアップデートを確実に適用し、信頼できないアプリをインストールしないことが最も効果的な防御策となります。

出典: 出典 : pixnapping.com, The Register, PiunikaWeb