今回、Google アカウントに紐付けられた電話番号が、アカウント復旧ツールを悪用することで比較的容易に特定できてしまう脆弱性が存在したことがセキュリティ研究者の報告により明らかになりました。

現時点では、この脆弱性はすでに Google によって修正されたことが報告されており、この脆弱性が悪用されたという事例は確認されていないようです。

この脆弱性の仕組み

今回の脆弱性を報告したのは、セキュリティ研究者の Brutecat 氏です。攻撃の起点となったのは、ユーザーがログイン情報を忘れた際に使用する Google のアカウント復旧ツールでした。

通常、Google の多くのフォームには、ボットによる自動的な操作を防ぐためのレート制限(一定時間内の試行回数を制限する仕組み)が設けられています。しかし、Brutecat 氏が発見したアカウント復旧のプロセスには、この制限を回避できる抜け道がありました。

攻撃者はまず、Google の Looker Studio などのツールを悪用して、標的となる Google アカウントの表示名を取得します。

次に、アカウント復旧ツールにアクセスすると、本人確認のヒントとして、アカウントに登録されている電話番号の下 2 桁が表示されます。攻撃者は、すでに取得している表示名と、表示された下 2 桁のヒントを利用します。

そして、レート制限の脆弱性を突くことで、電話番号の残りの桁をブルートフォース攻撃(総当たり攻撃)によって試行し続けます。これにより、最終的に完全な電話番号を特定することが可能でした。

Brutecat 氏によれば、国コードなどから有効な番号の範囲を絞り込むことで、国によっては最短 4 分、長くても 20 分未満で電話番号を特定できたとしています。

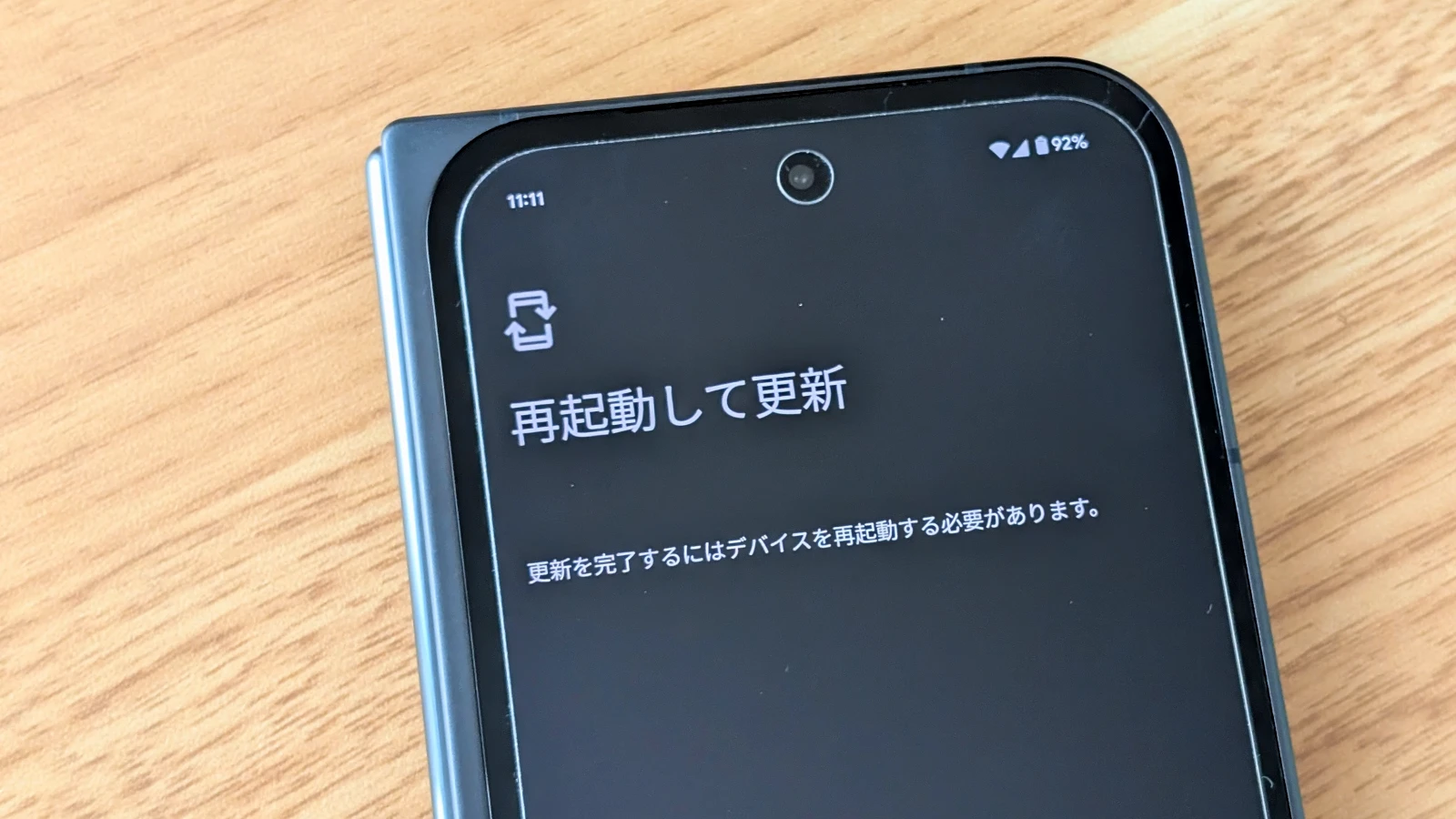

Google は脆弱性を修正済み

Brutecat 氏はこの脆弱性を 2025 年 4 月に Google へ報告しました。報告を受けた Google は問題の深刻度を評価し、5,000 ドルの報奨金を支払うと共に、脆弱性の修正に着手したとしています。

TechCrunch によれば、この修正は 5 月下旬から展開され、現在は完全に修正が完了しているとのことです。

Google の広報担当者 Kimberly Samra 氏は、TechCrunch に対して以下のようにコメントしています。

この問題は修正されました。私たちは脆弱性報奨金プログラムを通じてセキュリティ研究コミュニティと協力することの重要性を常に強調しており、この問題を報告してくれた研究者に感謝します。このような研究者からの提出は、ユーザーの安全のために問題を迅速に発見し、修正できる多くの方法の一つです。

また、現時点ではこの脆弱性が悪用されたという確証のある事例は確認されていないとしています。

まとめ

今回発見された脆弱性はすでに塞がれているため、ユーザーが今すぐ何か対応する必要はありません。しかし、この一件は、電話番号に依存したセキュリティのリスクを改めて浮き彫りにしました。

電話番号は、2 要素認証(2FA)などで広く利用されていますが、SIM スワップ攻撃などによって乗っ取られるリスクも指摘されています。より安全性を高めるためには、この機会に 2 要素認証の方法を見直すことをお勧めします。

SMS を利用した認証から、Google Authenticator などの「認証アプリ」や、「ハードウェアセキュリティキー」、あるいは「パスキー」を使用する方法へ移行することで、アカウントのセキュリティをさらに強化することができます。

出典: TechCrunch, Android Authority