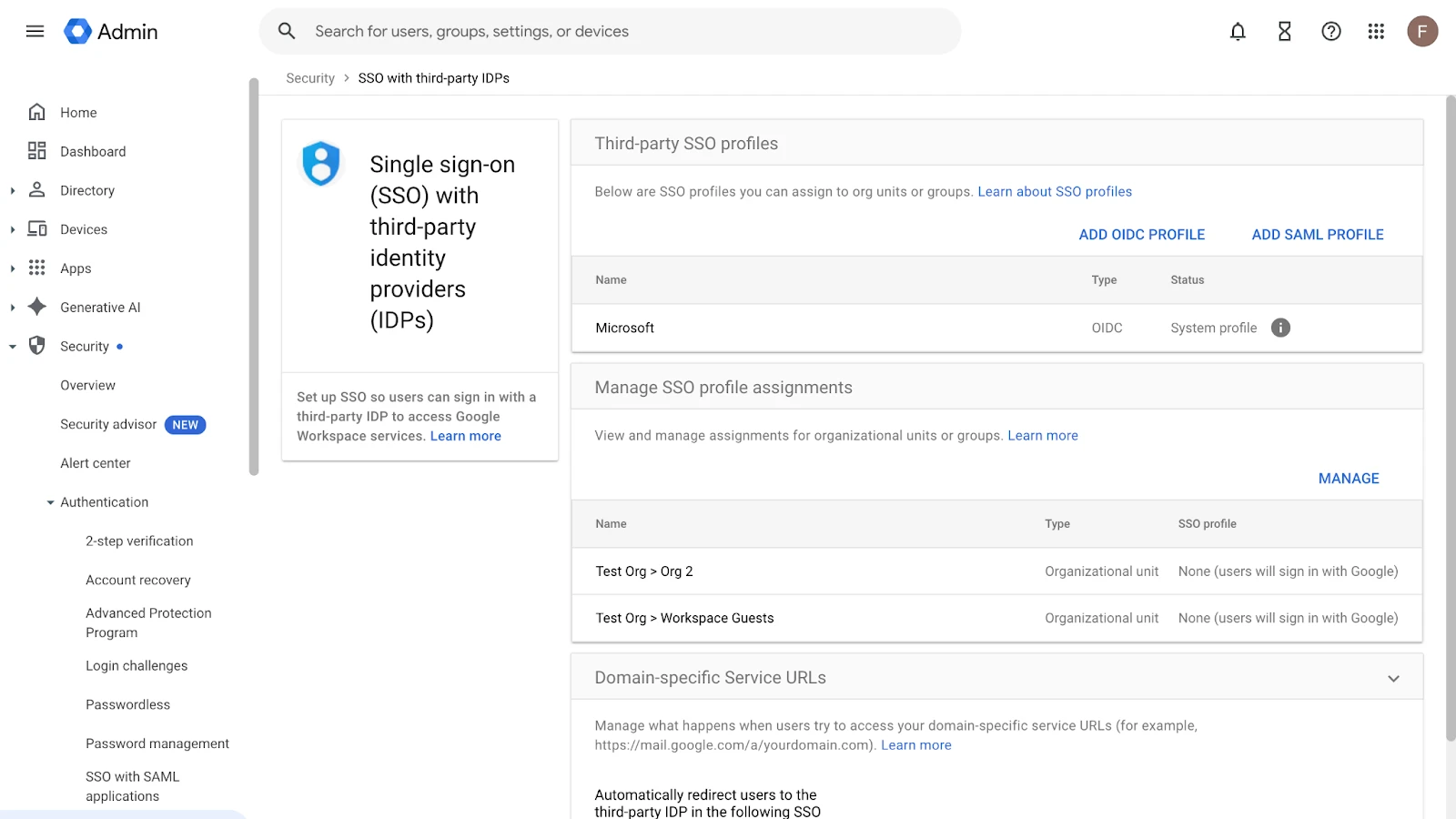

Google が、Google Workspace および Cloud Identity におけるシングルサインオン(SSO)で「カスタム OpenID Connect(OIDC)プロファイル」を利用できるようになったことを発表しました。

2025 年 11 月 18 日付けで一般提供(GA)されており、対象エディションの管理者は即日利用できます。

これにより、Google をサービスプロバイダー(SP)とする SSO の選択肢が広がり、既存の認証基盤をより柔軟に活かせるようになります。

カスタム OIDC で SSO の選択肢が拡大

これまで Google アカウントで利用できる SSO は、SAML もしくは事前構成済みの OIDC プロファイル(Microsoft Entra ID)のみでした。

そのため、多くの企業が利用している Entra ID 以外の OIDC IdP と Google を連携することはできませんでした。

今回のアップデートにより、Google は任意の OIDC プロバイダーを使用した SSO をサポートします。例として、一般的に利用されている OIDC 対応 IdP(Okta、Auth0、Keycloak、OneLogin など)との連携も可能になります。

これにより、既存の IdP を中心とした認証ポリシーや MFA(多要素認証)の運用方針を Google アカウントにも統一しやすくなり、認証管理を一本化したい組織にとって大きな改善となります。

OIDC とは?

OIDC(OpenID Connect)は OAuth 2.0 をベースにした「認証」の仕組みです。ユーザーのパスワードをサービス側に渡さず安全に本人確認できる点が特徴で、Web・モバイル・クラウドを横断して利用される標準技術となっています。

一般的にゼロトラスト戦略とも相性が良いとされており、今回のカスタム OIDC サポートにより、その構成を Google アカウントにも適用しやすくなります。

管理者にとってのメリットと影響

管理者視点では、以下のポイントが特徴となります。

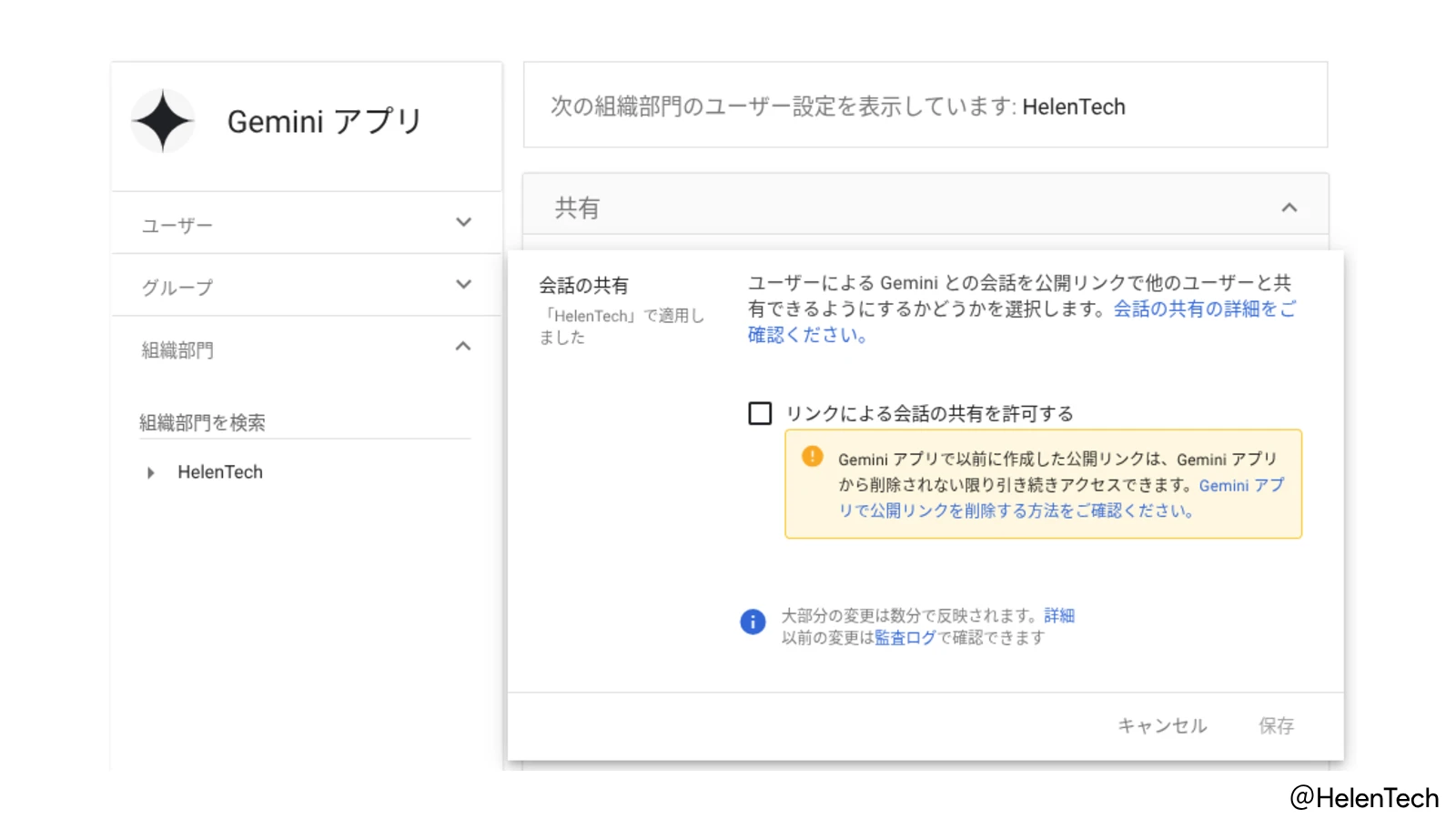

- カスタム OIDC プロファイルは 初期状態では無効

- ユーザーグループ または 組織部門(OU) 単位で割り当て可能

- SAML で運用している環境の OIDC への移行パス としても有効

自社の IdP 側で細かく設定している認証ポリシーを、Google アカウントのログインにも自然に反映できるため、認証設計の一元化が容易になります。

エンドユーザーへの影響

エンドユーザー側での設定は不要で、ログインフローは組織のポリシーに応じて自動的に切り替わります。

MFA やログイン画面の変更などは IdP 側の構成に基づき適用されます。

対象エディション

この機能は以下のエディションで利用できます。

- Essentials Starter と Workspace Individual を除く すべての Google Workspace エディション

- Cloud Identity / Cloud Identity Premium

まとめ

Google Workspace の SSO がカスタム OIDC に対応したことで、企業は自社に最適な IdP を活用しながら Google アカウントの認証を統一しやすくなりました。

特に既に OIDC ベースの認証環境を運用している組織にとっては、Google との連携が大幅にしやすくなり、運用負荷の軽減やセキュリティ方針の統一に役立つアップデートといえます。

出典: Google Workspace Updates, Google Workspace 管理者ヘルプ(SSO の設定、SSO について)